Um homem e uma mulher romenos são acusados de piratear o sistema de vigilância ao ar livre implantado pela polícia de Washington DC, que eles costumavam distribuir o ransomware.

Os dois suspeitos são chamados Mihai Alexandru Isvanca e Eveline Cismaru, cidadãos romenos, ambos presos na semana passada pelas autoridades romenas, parte da Operação Bakovia, que culminou com a prisão de cinco suspeitos por acusações de distribuição de e-mails enviados com as cepas do CTB-Locker e Cerber Ransomware .

Os hackers violaram 123 de 187 câmeras CCTV da polícia de Washington

De acordo com um affidavit arquivado pelo Serviço Secreto dos EUA, os dois são acusados de piratear 123 das 187 câmeras de segurança implantadas em parte do Departamento de Polícia Metropolitana do sistema de TV de circuito fechado do Distrito de Columbia (MPDC) que a polícia de Washington usa para manter um olho em espaços públicos em toda a cidade.

Cada uma dessas câmeras de segurança é controlada "por um computador dedicado instalado imediatamente ao lado da câmera e conectado a" rede MPDC.

Investigadores dos EUA dizem que Isvanca e Cismaru escalaram seu acesso das câmeras de segurança para os computadores adjacentes. Os dois supostamente iniciaram sessão via RDP e iniciaram várias aplicações que precisavam enviar emails de spam para as vítimas.

Os dois supostamente hackearam as câmeras MPDC e os computadores em 9 de janeiro. A polícia de Washington descobriu a intrusão em 12 de janeiro e desligou o sistema por quatro dias até 15 de janeiro para limpar e proteger sua rede.

O encerramento do sistema CCTV completo de Washington, DC ocorreu duas semanas antes da cerimônia de inauguração do presidente Trump e causou uma reviravolta na mídia norte-americana, como muitos inicialmente o colocaram em hackers estrangeiros do estado-nação.

O computador hackeado continha um rastro de evidência

Os agentes do Serviço Secreto dos EUA chamados para investigar o hack tomaram três dos computadores MPDC comprometidos para análise posterior.

Os pesquisadores disseram que encontraram uma infecção ativa e aplicativos executados em um desses computadores. De todos, a mais significativa foi uma sessão de navegador ativa para uma conta SendGrid registrada sob o nome David Andrew ( david.andrews2005@gmail.com ).

A conta SendGrid estava sendo usada para enviar emails de spam para 179.616 endereços de e-mail contidos em um arquivo chamado USA.txt, encontrado nos computadores comprometidos.

Além do endereço de e-mail de David Andrew, os pesquisadores também descobriram que o mesmo computador também foi usado para acessar a caixa de entrada de anonimano027@gmail.com . Depois de ter acesso a esta conta através de um mandado, dentro desta caixa de entrada, os pesquisadores encontraram vários e-mails de interesse para a investigação.

Contas de email ligadas a um dos suspeitos

As comunicações por email mostram que anonimano027@gmail.com recebeu uma lista de endereços IP, nomes de usuários e senhas de vand.suflete@gmail.com ("vand suflete" significa "vender almas" em romeno). Na lista, havia 94 endereços IP pertencentes a outros sistemas de vigilância MPDC pirateados.

Outro e-mail da mesma conta referenciou uma lista de IPs, nomes de usuário e senhas para computadores infectados com o Cerbers Ransomware. Alguns IPs foram marcados com a palavra "ars", que significa "queimado" em romeno, enquanto o IP marcado com "aici", que significa "aqui" em romeno, era o IP da máquina comprometida que o Serviço Secreto estava investigando.

Quando os pesquisadores analisaram dentro da caixa de entrada de e-mail do vand.suflete@gmail.com , disseram que encontraram um link para o painel de controle de uma operação Cerbers Ransomware. Eles também encontraram três e-mails contendo arquivos PDF armados que instalariam as cepas de ransomware Cerber e Dharma. Esses arquivos também foram hospedados nos sistemas MPDC comprometidos.

De acordo com a declaração jurada, as autoridades dos EUA acreditam que Isvanca estava por trás das três contas de e-mail e tem usado tudo para enviar dados para os computadores WPDC comprometidos.

A pista que levou os investigadores de volta à verdadeira identidade de Isvanca foi que ele usou o endereço de e-mail do mundo real como o email de recuperação da conta anonimano027@gmail.com .

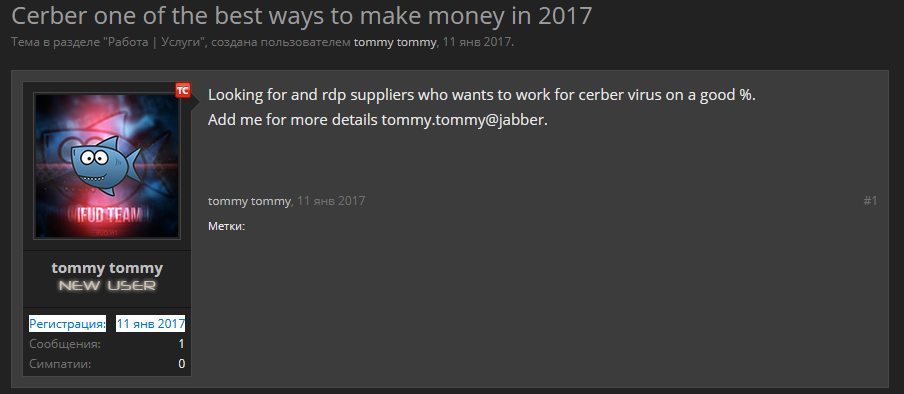

Foi este e-mail anonimano027@gmail.com que Isvanca também usou para se registrar em uma conta no fórum de hacking ifud.ws, onde publicou o seguinte anúncio sob o nome de "Tommy Tommy":

Procurando e rdp fornecedores que desejam trabalhar com o vírus cerber em bom% Adicione-me para mais detalhes tommy.tommy@jabber.

Endereço IP vinculado a Isvanca

Além disso, os investigadores disseram que a Isvanca usou o endereço IP 86.107.57.138 para registrar e acessar todas as suas contas de e-mail, e o mesmo IP também foi usado para violar a rede da organização de cuidados de saúde do Reino Unido. A declaração afirma que a Isvanca usou os servidores desta organização para o seu esquema de resgate.

O endereço IP foi posteriormente atribuído a um fornecedor de Internet na Romênia localizado em Bucareste. A empresa, a Teen Telecom, forneceu às autoridades a informação do mundo real de Isvanca.

Vinculando os dois suspeitos juntos

As autoridades ligaram a Isvanca a Cismaru porque a conta de e-mail registra que Cismaru usou seu endereço de e-mail do mundo real ( eveline.cismaru@gmail.com ) para enviar listas de endereços IP para a conta vand.suflete@gmail.com da Isvanca , de onde encaminhou as listas para a conta anonimano027@gmail.com que foi encontrada em sistemas MPDC comprometidos.

Os registros também mostram que Cismaru também enviou o arquivo USA.txt para a conta david.andrews2005@gmail.com da Isvanca , o arquivo usado para vítimas de spam com os arquivos PDF com recursos de ransomware.

As autoridades dos EUA não tiveram dificuldade em descobrir a identidade do mundo real de Cismaru, pois não usava um e-mail de alias, e sua caixa de entrada continha todas as informações necessárias para rastrear seu paradeiro, incluindo reservas de companhias aéreas, passagens aéreas, comunicações de conta Airbnb, pedido de licença de motorista do Reino Unido , e mais.

Suspeitos conhecidos do Reino Unido e da aplicação da lei na Romênia

Tanto Isvanca quanto Cismaru são cidadãos romenos que vivem em Londres, Reino Unido. No momento da sua prisão, estavam na Romênia. De acordo com uma fonte na comunidade de inteligência de ameaças que falou com seu repórter, foram presos no aeroporto de Bucareste enquanto tentavam sair do país.

A aplicação da lei na Romênia também tentou cobrar os dois em vários crimes, mas teve que abandonar os casos devido à falta de provas.

O Serviço Secreto dos EUA não parece ter esse problema depois de apreender e analisar os computadores MPDC invadidos. Na declaração jurada, os pesquisadores dos EUA rastrearam os dois suspeitos em suas contas do Facebook, perfil do YouTube, números de passaportes, números de identificação do governo e muito mais.

A Isvanca também foi incluída no banco de dados de fraudes do National Crime Agency do Reino Unido, onde ele foi "sinalizado como suspeito devido ao fato de que o endereço de cobrança não coincidiu com o endereço de envio".

O affidavit também ligou Isvanca e Cismaru ao mundo da fraude online. Ambos trocaram e-mails que continham milhares de detalhes do cartão de crédito.

Além disso, Isvanca usou a conta de e-mail david.andrews2005@gmail.com para pedir pizza a um apartamento em Bucareste, capital da Romênia. De acordo com as autoridades da Romênia, o apartamento foi cadastrado em Ovidiu Alexandru Dan, um homem detido e acusado em 2016 por destruição de crimes relacionados. Seu caso está atualmente pendente em um tribunal de Bucareste.

Fonte: BleepingComputer & Telegra.ph

Comentários

Postar um comentário