Mesmo sabendo de vários ataques cibernéticos ativos contra os roteadores GPON Wi-Fi, se você ainda não os tirou da Internet, tenha cuidado, porque um novo botnet se juntou à parte do GPON, que está explorando um sistema não-divulgado. dia vulnerabilidade em estado selvagem.

Pesquisadores de segurança da Qihoo 360 Netlab alertaram sobre pelo menos uma operadora de botnet que está explorando uma nova vulnerabilidade de dia zero nos roteadores GPON (Gigabit Optical Network) compatíveis com Gigabit, fabricados pela DASAN Zhone Solutions, com sede na Coréia do Sul.

O botnet, apelidado de TheMoon, que foi visto pela primeira vez em 2014 e adicionou pelo menos 6 explorações de dispositivos IoT às suas versões sucessoras desde 2017, agora explora uma falha de dia zero recém-descoberta para os roteadores GPON Dasan.

Os pesquisadores da Netlab testaram com sucesso a nova carga de ataque em duas versões diferentes do roteador doméstico GPON, embora não divulgassem detalhes da carga útil nem divulgassem mais detalhes da nova vulnerabilidade de dia zero para evitar mais ataques.

A rede de bots TheMoon ganhou destaque no ano de 2015-16 depois de ter sido encontrada a disseminação de malware para um grande número de modelos de roteadores ASUS e Linksys usando vulnerabilidades de execução remota de código (RCE).

Outros botnets direcionados aos roteadores GPON

No início deste mês, pelo menos cinco botnets diferentes foram encontrados explorando duas vulnerabilidades críticas nos roteadores domésticos GPON divulgados no mês passado que, eventualmente, permitiriam que atacantes remotos controlassem totalmente o dispositivo.

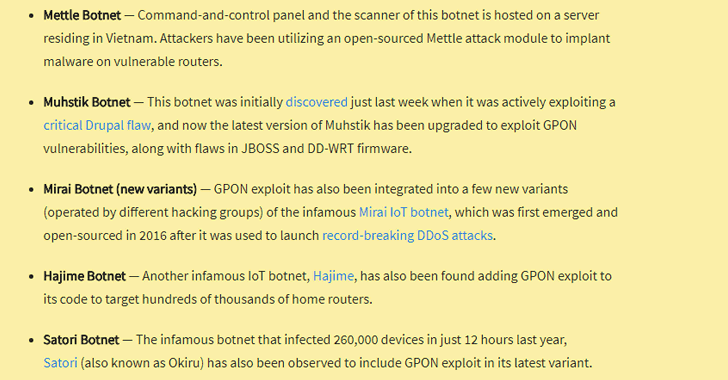

No início deste mês, pelo menos cinco botnets diferentes foram encontrados explorando duas vulnerabilidades críticas nos roteadores domésticos GPON divulgados no mês passado que, eventualmente, permitiriam que atacantes remotos controlassem totalmente o dispositivo.Conforme detalhado em nosso post anterior, as 5 famílias de botnets , incluindo Mettle, Muhstik, Mirai , Hajime e Satori , foram encontradas explorando um bypass de autenticação (CVE-2018-10561) e um root-RCE (CVE-2018-10562) falhas nos roteadores GPON.

Pouco depois, os detalhes das vulnerabilidades tornaram-se públicos, uma exploração funcional de prova de conceito (PoC) para as vulnerabilidades do roteador GPON disponibilizadas ao público, facilitando sua exploração até mesmo para hackers não qualificados.

Em uma pesquisa separada, pesquisadores da Trend Micro identificaram a atividade de varredura semelhante ao Mirai no México, visando os roteadores GPON que usam nomes de usuário e senhas padrão.

"Ao contrário da atividade anterior, os alvos para este novo procedimento de varredura são distribuídos", disseram os pesquisadores da Trend Micro. "No entanto, com base nas combinações de nome de usuário e senha que encontramos em nossos dados, concluímos que os dispositivos de destino ainda consistem em roteadores domésticos ou câmeras IP que usam senhas padrão".

Como proteger seu roteador Wi-Fi de hackers

As duas vulnerabilidades anteriormente divulgadas do GPON já haviam sido relatadas à DASAN, mas a empresa ainda não liberou nenhuma correção, deixando milhões de clientes abertos para esses operadores de botnets.

Assim, até que o fabricante do roteador libere um patch oficial, os usuários podem proteger seus dispositivos desabilitando os direitos de administração remota e usando um firewall para impedir o acesso externo da Internet pública.

Fazer essas alterações em seus roteadores vulneráveis restringiria o acesso apenas à rede local, dentro do alcance de sua rede Wi-Fi, reduzindo efetivamente a superfície de ataque, eliminando invasores remotos.

Atualizaremos este artigo com novos detalhes, assim que estiverem disponíveis. Fique ligado!

FONTE:THEHACKERNEWS

Comentários

Postar um comentário