O código-fonte de um trojan bancário Android topo de linha vazou online e desde então se espalhou rapidamente na comunidade de malware, preocupando os pesquisadores que uma nova onda de campanhas de malware possa estar em andamento.

O nome deste malware é Exobot, um trojan bancário Android que foi descoberto pela primeira vez no final de 2016, e que seus autores misteriosamente abandonaram, colocando seu código-fonte à venda em janeiro deste ano.

Nas operações do dia a dia, os autores de malware vendem acesso mensal ou semanal ao seu malware, no que os pesquisadores de segurança chamam de MaaS (Malware-as-a-Service) ou CaaS (Cybercrime-as-a-Service).

Mas quando um autor de malware vende todo o código-fonte do malware, isso geralmente significa que o autor do malware está migrando para outra coisa e não quer mais trabalhar nele. Normalmente, esse código-fonte vaza on-line depois que pessoas suficientes o compram.

O código-fonte do Exobot vazou on-line em maio

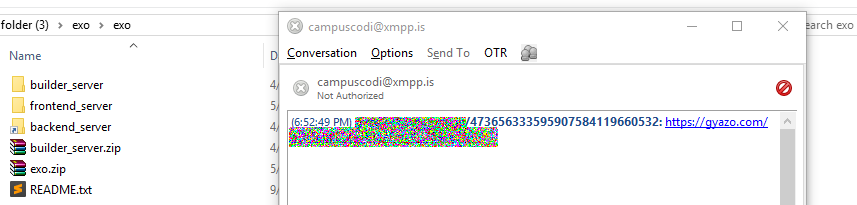

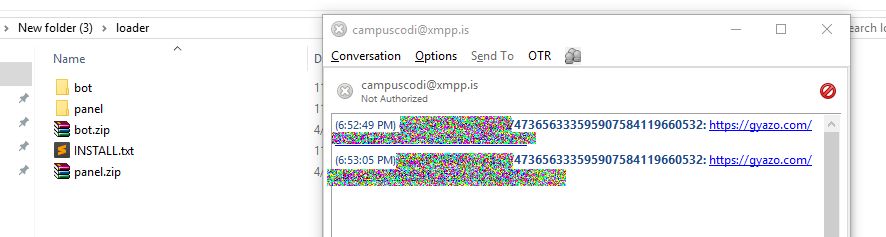

Isso aconteceu muitas vezes no passado com todos os tipos de cepas de malware, e também aconteceu com o Exobot, como no mês passado, a Bleeping Computer recebeu uma cópia desse código-fonte de um indivíduo desconhecido.

A Bleeping Computer compartilhou este código-fonte e verificou sua autenticidade com pesquisadores de segurança da ESET e ThreatFabric.

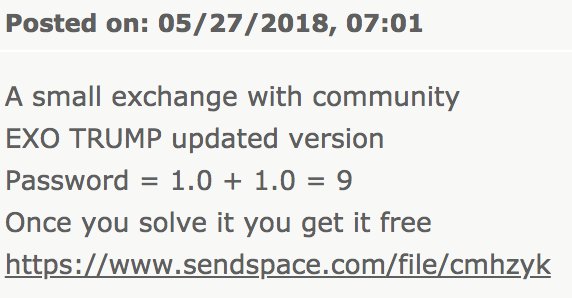

O código provou ser a versão 2.5 do trojan bancário Exobot, também conhecido como "Trump Edition", uma das últimas versões da Exobot antes de seu autor original desistir de seu desenvolvimento.

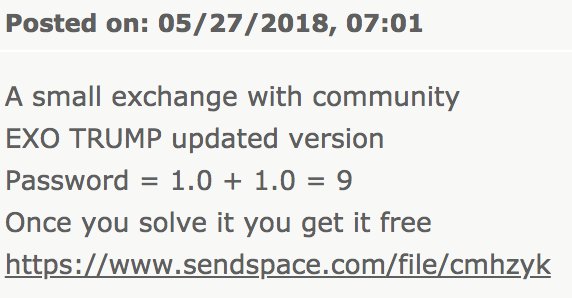

Os pesquisadores de segurança do ThreatFabric disseram à Bleeping Computer que o código-fonte do trojan Exobot que recebemos vazou on-line em maio, quando um dos usuários que o comprou do autor original decidiu compartilhá-lo com a comunidade.

Desde então, a Bleeping Computer descobriu que o código-fonte do Exobot está sendo distribuído em vários fóruns de hackers.

Pesquisadores de segurança temem aumento nas campanhas da Exobot

Pesquisadores de segurança agora temem que a proliferação do código possa levar a um surto de campanhas de malware que forçará aplicativos maliciosos do Android infectados com esse trojan.

Mas estes não são apenas avisos de pesquisadores de segurança "temerosos". Algo como isso aconteceu antes.

Em dezembro de 2016, o código fonte do trojan bancário BankBot Android vazou online , e levou a uma explosão maciça de campanhas de malware que levaram o trojan em 2017.

A disponibilidade do código BankBot reduziu a barreira de entrada e os custos financeiros para os autores de malware wannabe entrarem na cena do malware Android. Agora, com o Exobot sendo compartilhado da mesma forma, os pesquisadores de segurança estão se preparando para uma onda semelhante de campanhas.

O Exobot é muito poderoso

Cengiz Han Sahin, pesquisador de segurança e porta-voz da ThreatFabric , diz que o Exobot é um poderoso trojan bancário, capaz de infectar até mesmo smartphones que executam as últimas versões do Android, algo que poucos trojans podem fazer.

"Todos os agentes de ameaças têm trabalhado em injeção de tempo (overlay) para trabalhar no Android 7, 8 e até mesmo em 9", diz Sahin. "No entanto, o Exobot é realmente algo novo.

"O cavalo de Tróia obtém o nome do pacote do aplicativo em primeiro plano sem precisar de permissões adicionais", ele diz, "isso é um bocado ainda, mas funciona na maioria dos casos."

"A parte interessante aqui é que nenhuma permissão do Android é necessária", acrescenta Sahin. "Todas as outras famílias de trojans do Android banking estão usando as permissões Accessibility ou Use Stats para atingir o mesmo objetivo e, portanto, exigem interação do usuário com a vítima."

Portanto, o código-fonte da Exobot não apenas é de acesso livre, mas também é bastante eficaz, assim como o código BankBot foi o mais vendido quando foi divulgado em 2016. Nos próximos meses, veremos o malware do Android migrando lentamente suas campanhas do BankBot para o Exobot, pois poucos recusarão um "upgrade gratuito" para um código melhor.

FONTE:BLEEPINGCOMPUTER

Comentários

Postar um comentário