A supostamente inconfiável carteira Bitfi apoiada por John McAfee divulgou um comunicado anunciando que a tag unhackable será removida de seus materiais de marketing. A etapa vem depois que a segurança do dispositivo foi comprometida por um usuário do Twitter sob o nome @spudowiar .

O programa de recompensas associado também foi suspenso. No entanto, a empresa lançou o programa através da plataforma HackerOne. A equipe por trás do Bitfi Wallet alegou que a razão para essa decisão de remover tag unhackable é que ela provou ser uma estratégia "improdutiva".

O movimento vem em resposta à mais recente descoberta de pesquisadores de segurança. De acordo com os resultados dos pesquisadores Saleem Rashid e Ryan Castellucci, um segundo ataque é possível para obter todos os fundos armazenados de uma carteira Bitfi inalterada. Os pesquisadores descobriram várias falhas de segurança no sistema de carteira Bitfi. Para confirmar as falhas, um gerente de segurança foi contratado pela Bitfi. Os pesquisadores usam o nome “THCMKACGASSCO” para representar sua equipe.

Basicamente, a carteira Bitfi é um dispositivo compatível com Android que depende de um código secreto gerado pelo usuário, além de um valor "sal". Este valor é bastante semelhante a um número de telefone e é necessário para embaralhar a frase secreta criptograficamente. Todo o processo de usar dois valores exclusivos é garantir que os fundos dos usuários permaneçam protegidos.

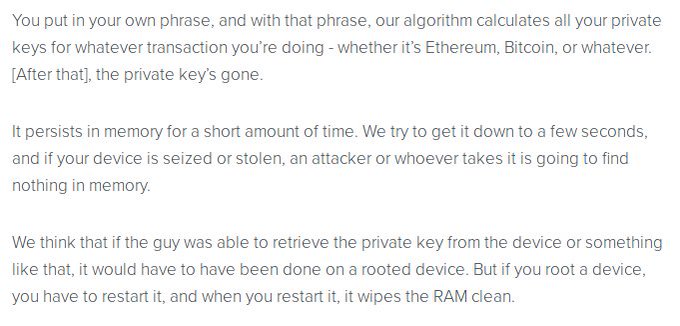

Os pesquisadores afirmam que esses dois valores únicos podem ser extraídos por meio do 'ataque de inicialização a frio' para permitir a geração de chaves privadas e roubar os fundos, mesmo se a carteira do Bitfi estiver desativada. Um vídeo foi lançado pela dupla pesquisadora que mostra Rashid definindo uma frase secreta e um valor salgado e depois executando uma exploração local para obter as chaves.

Bill Powell of @Bitfi6 discussing the single assumption upon which the entirety of @Bitfi6's ridiculous UNHACKABLE claim lies

could you even IMAGINE if this assumption was proved false?cryptovest.com/news/interview… pic.twitter.com/pn07hAf2uP

on a completely unrelated note, here is a @Bitfi6 being cold boot attacked.

it turns out that rooting the device does not wipe RAM clean. who would have thought it!?i feel this music is very appropriate for @Bitfi6

pic.twitter.com/jpSnYBd9Vk

De acordo com Rashid, as chaves são armazenadas em uma memória que é muito mais longa que as declarações do Bitfi, que permite que explorações combinadas executem códigos no hardware. Isso pode ser executado sem apagar a memória. Uma vez feito isso, um atacante pode extrair a memória e encontrar as chaves. Todo o método de extração de chaves leva menos de dois minutos.

Rashid afirma que o método de ataque é "confiável e prático", enquanto o pesquisador de segurança da Pen Test Partners, Andrew Tierney, afirma que o ataque é verificado e não requer "hardware especializado".

Rashid também acrescentou que a equipe não tem planos de liberar o código de exploração. No entanto, em um tweet recente, ele revelou que a equipe de Bitfi não respondeu a ele ou aos pesquisadores de segurança envolvidos no feito citando a gravidade do assunto.

Esta não é a primeira vez quando Saleem hackeou uma carteira de criptografia. Em março deste ano, Saleem também hackeou a carteira de criptomoedas de hardware oferecida pela Ledger,que era conhecida por ser uma das carteiras de hardware mais seguras oferecidas por qualquer empresa do setor.

FONTE:HACKREAD

FONTE:HACKREAD

Comentários

Postar um comentário