Um servidor mal configurado expôs os números de identificação do contribuinte, ou Cadastro de Pessoas Físicas (CPFs), para 120 milhões de brasileiros por um período desconhecido

Antes que um cidadão brasileiro possa realizar muitas tarefas, como abrir uma conta bancária, criar um negócio, pagar impostos ou obter um empréstimo, ele deve primeiro solicitar um Cadastro de Pessoas Físicas. Semelhante ao Número de Segurança Social dos EUA, um número de CPF fica associado às informações financeiras e pessoais de um proprietário e é obviamente um risco se forem publicamente expostas.

De acordo com uma nova pesquisa da InfoArmor, um servidor web Apache foi descoberto em março de 2018 e não foi devidamente configurado e, portanto, expôs os arquivos de dados armazenados nele.

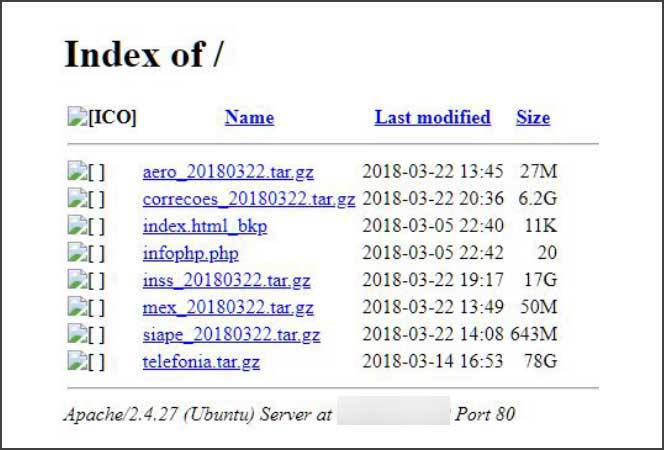

Por padrão, um servidor web Apache retorna o conteúdo do conteúdo de um arquivo padrão chamado index.html quando está presente. Se um arquivo com esse nome não existir e as listagens de diretório estiverem ativadas, ele exibirá os arquivos e pastas contidos na pasta solicitada e permitirá o download dos usuários.

De acordo com a imagem do servidor mal configurado mostrado abaixo, alguém deve ter renomeado o arquivo index.html padrão para index.html_bkp, o que fez com que o servidor web fizesse uma listagem de diretórios dos arquivos armazenados naquela pasta. Esses arquivos são arquivos de dados que variam em tamanho, de 27 megabytes a 82 gigabytes.

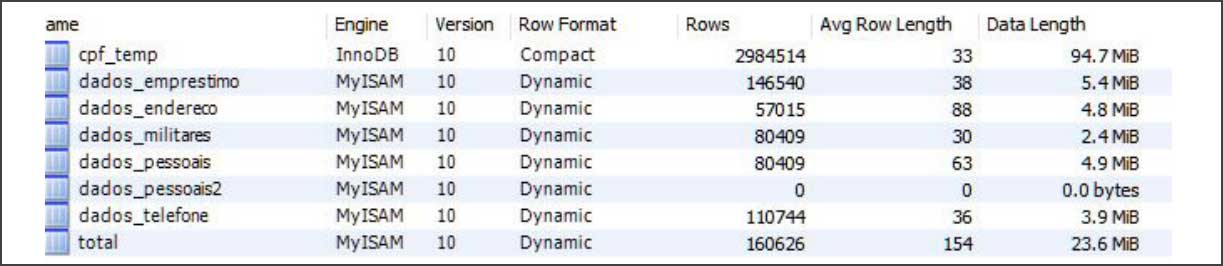

Quando o InfoArmor abriu um dos arquivos, eles viram que era um arquivo de banco de dados que continha dados relacionados a CPFs, informações pessoais, informações militares, telefone, empréstimos e endereços.

"Cada CFP exposto vinculado a bancos, empréstimos, reembolsos, histórico de crédito e débito, histórico de votação, nome completo, e-mails, endereços residenciais, números de telefone, data de nascimento, contatos familiares, emprego, números de registro de votos, números de contrato e montantes do contrato ". declarou o InfoArmor.

Ao tentar entrar em contato com o proprietário do banco de dados e monitorar o diretório exposto, o InfoArmor viu que um arquivo de 82 GB foi posteriormente substituído por um arquivo raw de 25 GB .sql.

"Nos dias que se seguiram à descoberta inicial, a equipe de pesquisa do InfoArmor tentou determinar quem era o proprietário do servidor para que pudessem ser notificados. Durante esse tempo, o InfoArmor observou que um dos arquivos, um arquivo de 82 GB, havia sido substituído por um arquivo .sql. arquivar 25 GB de tamanho, embora o nome do arquivo permaneça o mesmo. "

Com base nos tipos de arquivos armazenados no diretório e nos dados contidos neles, é uma boa possibilidade que esse diretório esteja sendo usado para armazenar backups de banco de dados sem perceber que os arquivos estavam disponíveis publicamente.

Embora o InfoArmor nunca tenha conseguido determinar quem era o proprietário do banco de dados, eles conseguiram entrar em contato com quem consideravam ser o provedor de hospedagem. Finalmente, no final de março, o diretório estava protegido e os arquivos não estavam mais disponíveis.

Não se sabe se quaisquer outros pesquisadores ou criminosos descobriram os dados antes de serem colocados offline. O que é preocupante é por que dados como este estavam em um servidor de terceiros em primeiro lugar.

"A principal questão aqui é como esses dados altamente confidenciais e confidenciais ficam online em um servidor terceirizado em flagrante violação de todos os possíveis fundamentos de segurança, conformidade e privacidade? Quem mais tem acesso a esses dados e suas cópias? Uma investigação completa É necessário que o governo brasileiro determine quem deve assumir a responsabilidade. " declarou Ilia Kolochenko, CEO e fundadora da empresa de segurança web High-Tech Bridge.

Evitar vazamentos de dados do servidor da web

Esse vazamento de dados poderia ter sido evitado, garantindo que um arquivo chamado index.html, mesmo vazio, estivesse localizado na pasta. Isso impediria a listagem do diretório e, portanto, os arquivos nunca seriam expostos.

Como alternativa, as listagens de diretório podem ser desativadas usando vários métodos para o Apachee o Nginx . Quando as listagens de diretório estão desabilitadas e um arquivo index.html, ou outro documento padrão, não está localizado em uma pasta solicitada, o servidor responderá com uma mensagem de erro 404 Not Found.

Comentários

Postar um comentário