Um caçador de bugs da Índia, Sahad Nk, que trabalha para a firma de segurança cibernética, recebeu uma recompensa da Microsoft por descobrir e relatar uma série de vulnerabilidades críticas em contas da Microsoft.

Essas vulnerabilidades estavam presentes nas contas da Microsoft dos usuários de arquivos do MS Office para emails do Outlook. Isso significa que todos os tipos de contas (mais de 400 milhões) e todos os tipos de dados eram suscetíveis a hackers. Os bugs, se encadeados, se tornariam o vetor de ataque perfeito para obter acesso à conta da Microsoft de um usuário. Todos os atacantes exigidos obrigaram o usuário a clicar em um link.

De acordo com o post do blog de Sahad Nk , um subdomínio da Microsoft chamado “success.office.com” não está configurado corretamente, e é por isso que ele conseguiu controlá-lo usando um registro CNAME. É um registro canônico que conecta um domínio a outro domínio. Usando o registro CNAME, Sahad conseguiu localizar o subdomínio configurado incorretamente e apontá-lo para sua instância pessoal do Azure para obter o controle do subdomínio e de todos os dados recebidos.

No entanto, isso não é um grande problema para a Microsoft; O verdadeiro problema está no fato de que os aplicativos Microsoft Office, Sway e Store podem ser facilmente enganados para transferir seus tokens de login autenticados para o domínio, que agora controla o invasor quando um usuário faz login via Live da Microsoft. A razão pela qual isso acontece é que um regex curinga é usado por aplicativos vulneráveis. Isso permite que todos os subdomínios sejam confiáveis, explicou o Aviva Zacks of SafetyDetective.

Assim que a vítima clicar em um link especialmente criado, que a vítima recebe via e-mail, ele fará o login usando o sistema de login do Microsoft Live. Quando a vítima digitar o nome de usuário, a senha e o código 2FA (se ativado), um token de acesso à conta será gerado para permitir que o usuário efetue login sem precisar inserir novamente as credenciais de login.

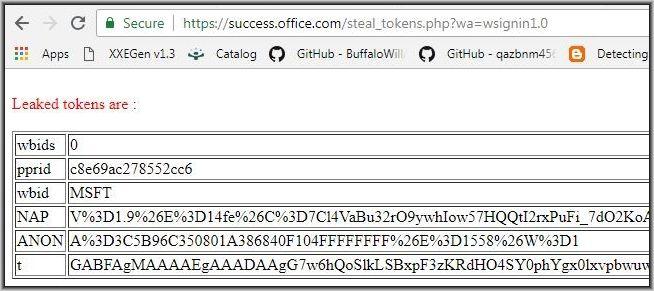

Vejo:

Se alguém conseguir esse token de acesso, será como obter as credenciais autênticas do usuário. Assim, um invasor pode invadir facilmente a conta sem alertar o proprietário original da conta ou até mesmo alarmar a Microsoft quanto a acesso não autorizado.

A captura de tela mostra o Nk recebendo todos os tokens necessários para entrar na conta da vítima.

O link mal-intencionado é projetado de forma a forçar o sistema de login da Microsoft a transferir o token da conta para o subdomínio controlado. Neste caso, o subdomínio era controlado por Sahad. No entanto, se um invasor mal-intencionado estivesse controlando-o, era possível colocar em risco um grande número de contas da Microsoft. Mais importante ainda, o link malicioso parece autêntico porque o usuário ainda está entrando no sistema de login legítimo da Microsoft.

A vulnerabilidade foi corrigida!

O bug foi relatado por Nk (que trabalha para SafetyDetective) para a Microsoft e a boa notícia é que ele foi corrigido, mas a quantidade exata de quantia de recompensa recebida por Nk ainda é desconhecida.

Comentários

Postar um comentário