Se o seu computador tiver sido infectado pelo PyLocky Ransomware e você estiver procurando por uma ferramenta de descriptografia de ransomware gratuita para desbloquear ou descriptografar seus arquivos, sua pesquisa poderá terminar aqui.

O pesquisador de segurança Mike Bautista, da unidade Talos de inteligência cibernética da Cisco, lançou uma ferramenta gratuita de descriptografia que possibilita que vítimas infectadas com o PyLocky ransomware desbloqueiem gratuitamente seus arquivos criptografados sem pagar nenhum resgate.

A ferramenta de descriptografia funciona para todos, mas tem uma grande limitação - para recuperar seus arquivos com sucesso, você deve ter capturado o tráfego de rede inicial (arquivo PCAP) entre o PyLocky ransomware e seu servidor de comando e controle (C2), que geralmente ninguém faz propositalmente.

Isso ocorre porque a conexão de saída - quando o ransomware se comunica com seu servidor C2 e envia informações relacionadas à chave de descriptografia - contém uma string que inclui o Vetor de Inicialização (IV) e uma senha, que o ransomware gera aleatoriamente para criptografar os arquivos.

Exibido pela primeira vez por pesquisadores da Trend Micro em julho do ano passado, o PyLocky ransomware descobriu que está se espalhando por e-mails de spam, como a maioria das campanhas de malware, projetada para enganar as vítimas e executar a carga maliciosa do PyLocky.

Para evitar ser detectado pelo software de segurança do sandbox, o PyLocky ransomware dorme por 999,999 segundos - ou pouco mais de 11 dias e meio - se o tamanho total da memória visível do sistema afetado for inferior a 4 GB. O processo de criptografia de arquivos só é executado se for maior ou igual a 4 GB.

Escrito em Python e empacotado com PyInstaller, o PyLocky ransomware converte primeiro cada arquivo no formato base64 e depois usa o Vector de Inicialização (IV) gerado aleatoriamente e a senha para criptografar todos os arquivos em um computador infectado.

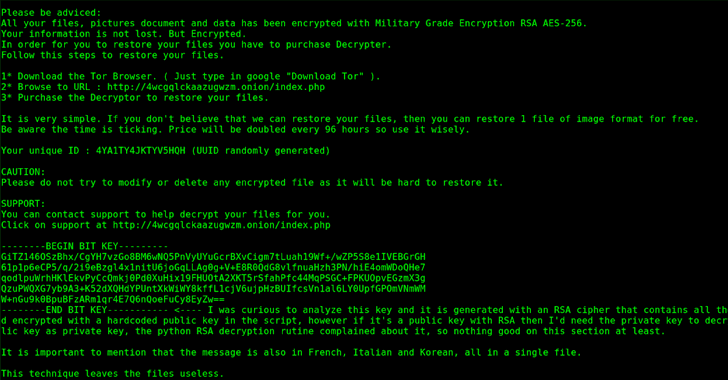

Uma vez que um computador é criptografado, o PyLocky exibe uma nota de resgate alegando ser uma variante do bem conhecido ransomware Locky e exige um resgate em criptomoeda para "restaurar" os arquivos.

A nota também afirma duplicar o resgate a cada 96 horas se eles não pagarem para assustar as vítimas para que paguem o resgate mais cedo ou mais tarde.

O PyLocky tinha como alvo principalmente empresas na Europa, particularmente na França, embora as notas de resgate fossem escritas em inglês, francês, coreano e italiano, o que sugeria que também poderia ter como alvo usuários coreanos e italianos.

Você pode baixar gratuitamente a ferramenta de descriptografia PyLocky ransomware do GitHub e executá-la no computador infectado do Windows.

Embora o ransomware possa não ser tão alto quanto oOs ataques de ransomware generalizado de Locky , WannaCry , NotPetya e LeakerLocker , tanto indivíduos como empresas, são altamente recomendados para seguir as medidas de prevenção abaixo mencionadas para se protegerem.

Cuidado com os e-mails de phishing: sempre suspeite de documentos não solicitados enviados por um e-mail e nunca clique em links dentro desses documentos, a menos que verifique a origem.

Backup regularmente: Para ter sempre um controle firme sobre todos os seus arquivos e documentos importantes, mantenha uma boa rotina de backup que faça cópias para um dispositivo de armazenamento externo que nem sempre esteja conectado ao seu PC.

Mantenha seu software antivírus e seu sistema atualizados: Sempre mantenha seu software antivírus e sistemas atualizados para proteger contra as ameaças mais recentes.

O pesquisador de segurança Mike Bautista, da unidade Talos de inteligência cibernética da Cisco, lançou uma ferramenta gratuita de descriptografia que possibilita que vítimas infectadas com o PyLocky ransomware desbloqueiem gratuitamente seus arquivos criptografados sem pagar nenhum resgate.

A ferramenta de descriptografia funciona para todos, mas tem uma grande limitação - para recuperar seus arquivos com sucesso, você deve ter capturado o tráfego de rede inicial (arquivo PCAP) entre o PyLocky ransomware e seu servidor de comando e controle (C2), que geralmente ninguém faz propositalmente.

Isso ocorre porque a conexão de saída - quando o ransomware se comunica com seu servidor C2 e envia informações relacionadas à chave de descriptografia - contém uma string que inclui o Vetor de Inicialização (IV) e uma senha, que o ransomware gera aleatoriamente para criptografar os arquivos.

"Se o tráfego inicial de C2 não tiver sido capturado, nossa ferramenta de descriptografia não poderá recuperar arquivos em uma máquina infectada. Isso ocorre porque a chamada inicial é usada pelo malware para enviar as informações dos servidores C2 que ele usa no processo de criptografia. ", explica o pesquisador.

Exibido pela primeira vez por pesquisadores da Trend Micro em julho do ano passado, o PyLocky ransomware descobriu que está se espalhando por e-mails de spam, como a maioria das campanhas de malware, projetada para enganar as vítimas e executar a carga maliciosa do PyLocky.

Para evitar ser detectado pelo software de segurança do sandbox, o PyLocky ransomware dorme por 999,999 segundos - ou pouco mais de 11 dias e meio - se o tamanho total da memória visível do sistema afetado for inferior a 4 GB. O processo de criptografia de arquivos só é executado se for maior ou igual a 4 GB.

Escrito em Python e empacotado com PyInstaller, o PyLocky ransomware converte primeiro cada arquivo no formato base64 e depois usa o Vector de Inicialização (IV) gerado aleatoriamente e a senha para criptografar todos os arquivos em um computador infectado.

Uma vez que um computador é criptografado, o PyLocky exibe uma nota de resgate alegando ser uma variante do bem conhecido ransomware Locky e exige um resgate em criptomoeda para "restaurar" os arquivos.

A nota também afirma duplicar o resgate a cada 96 horas se eles não pagarem para assustar as vítimas para que paguem o resgate mais cedo ou mais tarde.

O PyLocky tinha como alvo principalmente empresas na Europa, particularmente na França, embora as notas de resgate fossem escritas em inglês, francês, coreano e italiano, o que sugeria que também poderia ter como alvo usuários coreanos e italianos.

Você pode baixar gratuitamente a ferramenta de descriptografia PyLocky ransomware do GitHub e executá-la no computador infectado do Windows.

Embora o ransomware possa não ser tão alto quanto oOs ataques de ransomware generalizado de Locky , WannaCry , NotPetya e LeakerLocker , tanto indivíduos como empresas, são altamente recomendados para seguir as medidas de prevenção abaixo mencionadas para se protegerem.

Cuidado com os e-mails de phishing: sempre suspeite de documentos não solicitados enviados por um e-mail e nunca clique em links dentro desses documentos, a menos que verifique a origem.

Backup regularmente: Para ter sempre um controle firme sobre todos os seus arquivos e documentos importantes, mantenha uma boa rotina de backup que faça cópias para um dispositivo de armazenamento externo que nem sempre esteja conectado ao seu PC.

Mantenha seu software antivírus e seu sistema atualizados: Sempre mantenha seu software antivírus e sistemas atualizados para proteger contra as ameaças mais recentes.

Comentários

Postar um comentário